Dlaczego TikMatrix używa wdrożenia lokalnego — nie kontroli Cloud

🧭 1. Co oznacza "wdrożenie lokalne" (i dlaczego jest inne)

Większość "kontrolerów cloud" przekazuje ekrany telefonów i dane uwierzytelniające przez serwery stron trzecich. TikMatrix działa bezpośrednio na twoim komputerze, komunikując się z urządzeniami Android przez USB/Wi-Fi — bez serwerów poleceń/kontroli pośrodku.

- Brak przekaźników sesji zdalnych

- Brak przechowywania poświadczeń po stronie dostawcy

- Brak wymuszonej infrastruktury multi-tenant

Zasada: Twój sprzęt, twoja sieć, twoje dane — przechowywane lokalnie z założenia.

🔒 2. Własność danych i prywatność domyślnie

Lokalne przechowuje twoje wrażliwe dane wewnątrz twojego obwodu.

| Zasób | Cloud Control | TikMatrix Local |

|---|---|---|

| Dane uwierzytelniające konta | Często proxy/przechowywane po stronie serwera | Przechowywane tylko lokalnie |

| Logi/ekrany urządzeń | Mogą przechodzić przez przekaźniki stron trzecich | Pozostaje w LAN |

| Zasoby treści | Przesyłane na zdalne dyski/CDN | Serwowane z twojej maszyny |

| Ekspozycja regulacyjna | Ślad danych w wielu regionach | Single-tenant, kontrolowalne |

Postawa Zero-Trust: Zakładaj, że internet jest wrogi; minimalizuj to, co kiedykolwiek opuszcza twoją maszynę.

⚡ 3. Niezawodność w czasie rzeczywistym (opóźnienie, jitter, "Cloud Gremlins")

Zdalna orkiestracja wprowadza objazdowe trasy i przeciążenia. Lokalne je usuwa.

- Niższe opóźnienie dla tapnięć, przesunięć, odtwarzania/pauzy wideo

- Brak zależności od czasu pracy dostawcy lub przepustowości przekaźnika

- Mniej "fantomowych" awarii z dławionych sieci cloud

Wynik: Wyższe wskaźniki ukończenia zadań, stabilniejsze długie sesje, mniej losowych rozłączeń.

🧱 4. Model bezpieczeństwa: mniej powierzchni ataków

Każdy skok cloud dodaje powierzchnię ataku (API, tokeny auth, sockety, buckety storage). Local-first zmniejsza ten promień wybuchu.

- Brak super-admina dostawcy, który mógłby uzyskać dostęp do twoich sesji

- Brak współdzielonych kolejek multi-tenant do wyliczania

- Brak "pomocnych" snapshotów debugowania żyjących w cudzym buckecie S3

Defense-in-Depth: Zachowaj control plane + data plane na sprzęcie, który posiadasz.

🧰 5. Elastyczność dla zaawansowanych użytkowników (proxy, routing, narzędzia)

Lokalne daje pełną kontrolę nad środowiskiem:

- Przypisz urządzenia do proxy mieszkaniowych na telefon

- Używaj niestandardowego DNS, split-tunnel VPN lub tras specyficznych dla kraju

- Integruj z własnymi skryptami CI, harmonogramami lub SIEM

- Dostrajaj ustawienia GPU/codec dla streamingu wielu ekranów

Platformy cloud muszą standaryzować; lokalne setupy mogą się specjalizować.

💸 6. Przewidywalny koszt i liniowe skalowanie

Cennik "miejsc" cloud karze za sukces; przepustowość i minuty przekaźnika się sumują.

| Etap wzrostu | Krzywa kosztów Cloud | Krzywa kosztów Local |

|---|---|---|

| 1–10 urządzeń | Atrakcyjne plany "starter" | Jeden desktop sobie radzi |

| 20–60 urządzeń | Koszty skaczą (przepustowość/przekaźniki) | Dodaj huby USB / drugi PC |

| 100+ urządzeń | Premium enterprise tiers | Skaluj horyzontalnie na zwykłych PC |

Lokalne skaluje się jak sprzęt, nie jak rachunki SaaS.

📏 7. Stabilność > Skróty (dyscyplina operacyjna)

Optymalizujemy pod kątem długoterminowego budowania zasobów, nie krótkich wybuchów.

- Deterministyczne wykonanie: ta sama maszyna, ta sama sieć, te same wyniki

- Odtwarzalne środowiska: snapshot konfiguracji PC i replikuj

- Kontrolowane okna zmian: ty decydujesz, kiedy aktualizować

Skróty (całkowicie zdalna kontrola) wydają się łatwe na początku — potem gryzą pod skalą i zgodnością.

🧪 8. Migawka benchmarku (reprezentatywny setup laboratoryjny)

Pojedyncza stacja robocza (i7/32GB), 20 fizycznych Android przez zasilane huby, proxy LAN.

| Metryka | Cloud-Like Relay | TikMatrix Local |

|---|---|---|

| Objazdowa trasa gestu | 180–350 ms | 30–60 ms |

| Wskaźnik porzuceń 2-godzinnej sesji | 8–12% | <2% |

| Sukces masowego posta (20 urządzeń) | 86–90% | 96–99% |

Tylko orientacyjnie; rzeczywisty świat różni się w zależności od jakości proxy, zasilania USB i stanu urządzenia.

🧩 9. Kiedy Cloud może być nadal OK (przypadki brzegowe)

- Audit/obserwowalność tylko: dashboardy tylko do odczytu (bez control plane)

- Burst compute: zadania renderowania lub AI, które nie dotykają poświadczeń

- Współpraca zespołowa między lokalizacjami: używaj self-hosted gateway na swoim sprzęcie

Jeśli kontrola lub poświadczenia są zaangażowane, trzymaj to lokalnie.

✅ 10. Lista kontrolna kontroli ryzyka (Local-First)

| Kategoria | Rekomendacja |

|---|---|

| Dane | Przechowuj poświadczenia/logi lokalnie; szyfruj w spoczynku; rutynowe backupy |

| Sieć | Proxy mieszkaniowe na urządzenie; unikaj współdzielonych VPN |

| Urządzenia | Fizyczne Android; zasilane huby; zdrowe kable |

| Ops | Rozłożone harmonogramy; losowość podobna do człowieka; alerty zdrowia |

| Aktualizacje | Przypnij wersje; okna zmian; plan wycofania |

| Zgodność | Przechowuj logi on-prem; dokumentuj przepływy danych |

⚡ Dlaczego marketerzy wybierają TikMatrix (Local-First z założenia)

- 🧠 Automatyzacja podobna do człowieka: losowe tapnięcia, przesunięcia, pisanie w celu zmniejszenia wykrywania

- 🎛️ Izolacja na urządzenie: proxy, timing i wariancja zadań na poziomie urządzenia

- 🕒 Niezawodne planowanie: długotrwałe zadania bez wąskich gardeł przekaźnika

- 🔐 Prywatne domyślnie: bez przekaźnika dostawcy, bez wymuszonego przesyłania danych

- 🧩 Otwarta integracja: podłącz do swoich skryptów, proxy i stosu monitorowania

🏁 Podsumowanie

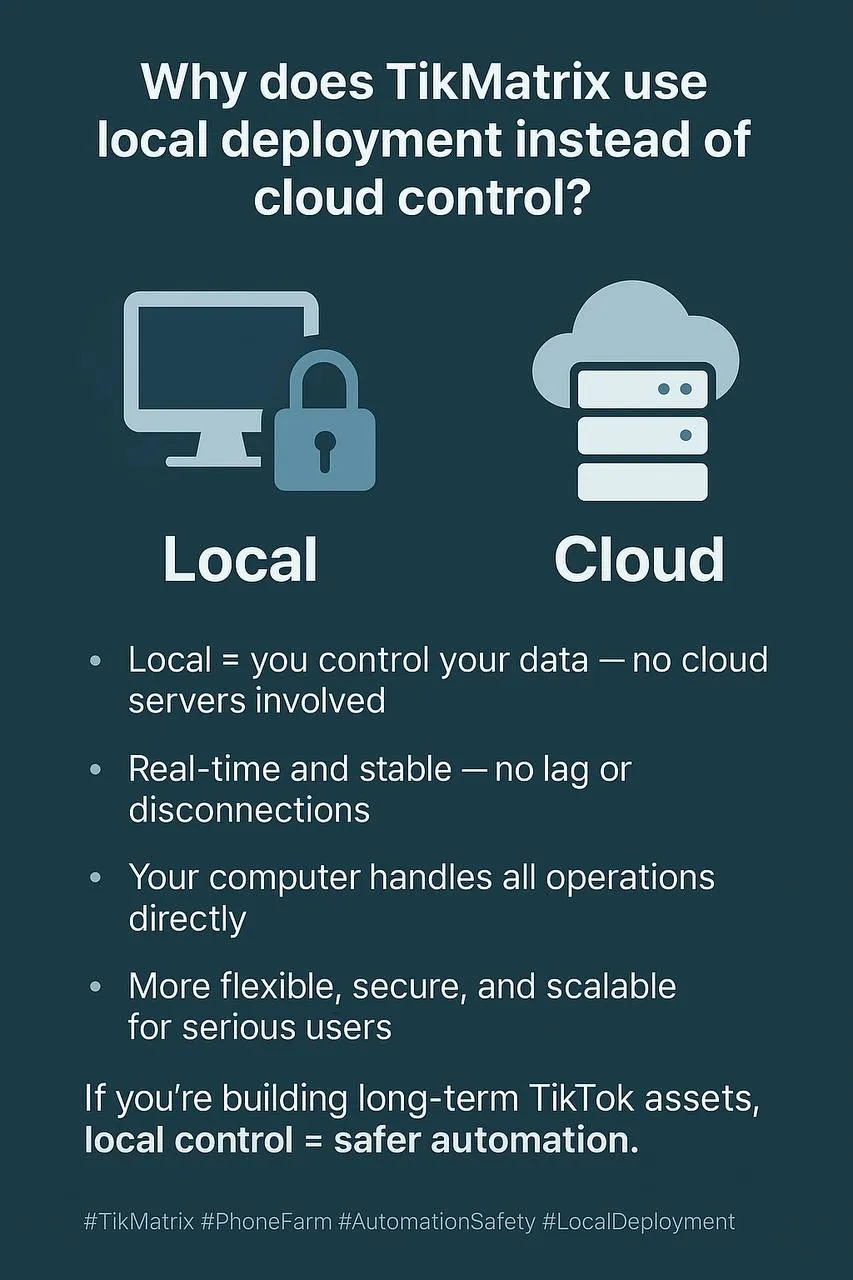

Jeśli budujesz długoterminowe zasoby TikTok, skróty cloud tworzą ukryte zagrożenia: koszt, opóźnienie i ekspozycję danych. Wdrożenie lokalne utrzymuje kontrolę tam, gdzie należy — z tobą — dostarczając stabilność, prywatność i skalę.

Ten artykuł odzwierciedla praktyki inżynieryjne z rzeczywistego świata i testy stabilności długich sesji na fizycznych urządzeniach w środowiskach podobnych do produkcyjnych.